СПІКЕР: ІВАН ГЕРАСИМОВИЧ, ДИРЕКТОР З РИЗИКІВ І БЕЗПЕКИ ПрАТ «СМАРТ-ХОЛДИНГ»

Понад 60% українських компаній стикалися з фактами нерозголошення конфіденційних даних. Проблеми інформаційної безпеки дедалі яскравіше й більше стали виявлятися під час карантину та віддаленої роботи підприємств. Які складові ефективного захисту інформаційних активів та хто за неї відповідає?

Яка ж інформація про ваш бізнес потребує захисту? Насамперед, це вся та інформація, якою може бути визначена вартість у грошовому еквіваленті. Це фінансова та ділова інформація, стратегія організації, виробничі секрети, особисті дані співробітників, авторські права, торгові марки, патенти тощо.

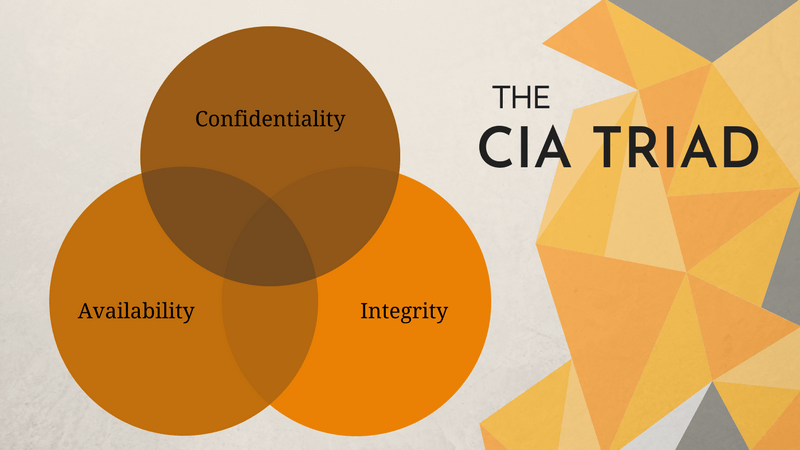

Тріада ЦРУ – відома модель для розробки безпекових політик, що використовуються для виявлення проблемних областей, а також необхідних рішень в галузі інформаційної безпеки. Модель немає нічого спільного з Центральним розвідувальним управлінням США; швидше, ініціали позначають три принципи, на яких ґрунтується інформаційна безпека: конфіденційність, цілісність, доступність.

Конфіденційність, цілісність та доступність інформації повністю повинні перебувати під контролем СБ, яка повинна робити все необхідне для зниження ризику втрати, пошкодження або руйнування інформації. Адже те, що відбувається в інформаційній безпеці, з точки зору втрати інформації або її руйнування, спричиняє інші ризики безпеки – це розкрадання, шахрайство, певні витрати через втрату продуктивності, це витрати на відновлення після інциденту.

Головний метод захисту – це метод управління ризиками. На підприємстві повинна бути програма захисту інформаційних активів, реалізовуватиметься стратегія, заснована на ризиках; а також бути система, що дозволяє знаходити проблеми та успішно їх вирішувати.

Процес оцінки ризиків захисту інформаційних активів включає вісім кроків. Перший – розуміння того, що відноситься до інформаційних активів; другий – оцінка активів. Далі визначаємо, від кого ми захищаємо інформацію. Загрози – це завжди абсолютно зрозумілі та дотичні люди чи події, які хочуть завдати нам шкоди. Далі оцінюємо ймовірність загроз, ідентифікуємо вразливість, оцінюємо вплив на організацію подій та втрат, пріоритизуємо ризики. Тільки коли ви знаєте, що саме і хто загрожує Вашій компанії, тоді ви зможете ефективно керувати ризиками.

Три види загроз: загрози навмисні (найнебезпечніші, які передбачають економічний шпигунство), природні (природні) і ненавмисні (найпоширеніші). Найголовніше в ідентифікації ненавмисних погроз розуміти, що люди роблять помилки. Більше 60% проблем, пов’язаних із кібер-безпекою, – це проблеми, пов’язані з людьми. Люди не вміють працювати, не розуміють принципів роботи програм, помилково надсилають листи не за потрібними адресами. Згідно з дослідженням інсайдерами-порушниками є у більшості (59 %) колишні співробітники або підрядники, які йдуть з компанії з явним наміром завдати їй шкоди.

П’ять категорій уразливостей інформаційних систем (загрози не можуть з’являтися без використання вразливостей):

Вразливість інфраструктури інформаційної системи (з’єднання з незахищеною мережею, неправильна конфігурація та інше.)

Уразливості у використанні людьми інфраструктури інформаційної безпеки (користувачі – надання користувачами доступу іншим людям через соціальну інженерію або з інших причин до свого комп’ютера).

Уразливості при обслуговуванні людьми інфраструктури інформаційної системи (надто великі права, неадекватний моніторинг та реєстрація дій та неадекватна підготовка).

Вразливість на рівні керівництва організації (недолік відповідальності/підзвітності, неадекватні політики та процедури, неадекватні тренінги з навчання безпеки, неадекватні взаємини з третіми особами, фізична вразливість).

Вразливість процесів, пов’язаних із управліннями інформаційними системами.

Три основні контрзаходи щодо захисту інформації:

Адміністративний контроль – найдешевший захід і при цьому досить ефективний: це політики та стандарти процедури, перевірка персоналу (потрібно розуміти, кому ви даєте доступ до вашої інформації) тощо.

Технічний контроль – підключення до мережі та паролі, файрволи, логи, шифрування, антивіруси та спам-фільтри

Фізичний контроль – дверні замки, камери, контроль обстановки, охорона та інше.

Політики безпеки – це вимоги компанії до людей, які там працюють і які з ними взаємодіють. Без політик важко пояснювати людям, що вони мають робити на користь безпеки. Створення політики безпеки – крос-функціональний підхід. Участь фізичної безпеки критична з кількох причин:

1) система захисту інформації впливає на щоденну діяльність фізичної безпеки (персонал взаємодіє з комп’ютерами та пристроями безпеки, під’єднаними до мережі)

2) система інформаційної безпеки визначає який тип пристроїв застосовний у мережі.

За матеріалами семінару АПКБУ «Конвергенція: як забезпечити ідеальні відносини Служби безпеки та ІТ у бізнесі»