СПИКЕР: ИВАН ГЕРАСИМОВИЧ, ДИРЕКТОР ПО РИСКАМ И БЕЗОПАСНОСТИ ЧАО «СМАРТ-ХОЛДИНГ»

Более 60% украинских компаний сталкивались с фактами неразглашения конфиденциальных данных. Проблемы информационной безопасности все ярче и больше стали проявляться во время карантина и удаленной работы предприятий. Какие составляющие эффективной защиты информационных активов и кто за нее отвечает?

Какая же информация о вашем бизнесе нуждается в защите? Прежде всего, это вся информация, которой может быть определена стоимость в денежном эквиваленте. Это финансовая и деловая информация, стратегия организации, производственные секреты, личные данные сотрудников, авторские права, торговые марки, патенты и т.д.

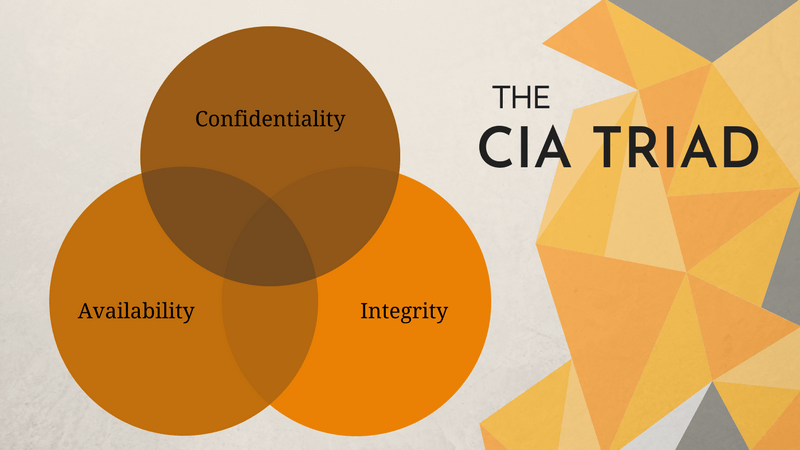

Триада ЦРУ – известная модель для разработки политик безопасности, используемых для выявления проблемных областей, а также необходимых решений в области информационной безопасности. Модель не имеет ничего общего с Центральным разведывательным управлением США; скорее, инициалы обозначают три принципа, на которых основывается информационная безопасность: конфиденциальность, целостность, доступность.

Конфиденциальность, целостность и доступность информации должны полностью находиться под контролем СБ, которая должна делать все необходимое для снижения риска потери, повреждения или разрушения информации. Ведь происходящее в информационной безопасности, с точки зрения потери информации или ее разрушения, влечет за собой другие риски безопасности – это хищение, мошенничество, определенные затраты из-за потери производительности, это затраты на восстановление после инцидента.

Главный метод защиты информации – это метод управления рисками. На предприятии должна иметься программа защиты информационных активов, реализовываться стратегия, основанная на рисках; а также быть система, позволяющая находить проблемы и успешно их решать.

Процесс оценки рисков при защите информационных активов включает восемь шагов. Первый – понимание того, что относится к информационным активам; второй – оценка активов. Далее определяем, от кого именно мы защищаем информацию. Угрозы – это всегда абсолютно понятные и осязательные люди или события, которые хотят нанести нам вред. Далее оцениваем вероятность угроз, идентифицируем уязвимости, оцениваем влияние на организацию событий и потерь, приоритизируем риски. Только когда вы знаете, что именно и кто представляет угрозу для Вашей компании, тогда вы сможете эффективно управлять рисками.

Три вида угроз: угрозы умышленные (самые опасные, предполагающие экономический шпионаж), природные (естественные) и непреднамеренные (самые распространенные). Самое главное в идентификации непреднамеренных угроз понимать, что люди делают ошибки. Больше 60 % проблем, связанных с кибер-безопасностью, – это проблемы, связанные с людьми. Люди не умеют работать, не понимают принципов работы программ, ошибочно отправляют письма не по нужным адресам. Согласно исследованию инсайдерами-нарушителями являются в большинстве (59 %) бывшие сотрудники или подрядчики, которые уходят из компании с явным намерением нанести ей ущерб.

Пять категорий уязвимостей информационных систем (угрозы не могут появляться без использования уязвимостей):

Уязвимость инфраструктуры информационной системы (соединение с незащищённой сетью, неправильная конфигурация и прочее.)

Уязвимости в использовании людьми инфраструктуры информационной безопасности (пользователи – предоставление пользователями доступа другим людям в следствии социальной инженерии или по другим причинам к своему компьютеру).

Уязвимости при обслуживании людьми инфраструктуры информационной системы (слишком большие права, неадекватный мониторинг и регистрация действий и неадекватная подготовка).

Уязвимость на уровне руководства организации (недостаток ответственности/ подотчетности, неадекватные политики и процедуры, неадекватные тренинги по обучению безопасности, неадекватные взаимоотношения с третьими лицами, физическая уязвимость).

Уязвимость процессов, связанных с управлениями информационными системами.

Три основные контрмеры по защите информации:

Административный контроль – самая дешевая мера и при этом достаточно эффективная: это политики и стандарты процедуры, проверка персонала (нужно понимать, кому вы даете доступ к вашей информации) и т. д.

Технический контроль – подключение к сети и пароли, файрволлы, логи, шифрование, антивирусы и спам-фильтры

Физический контроль – дверные замки, камеры, контроль обстановки, охрана и прочее.

Политики безопасности – это требования в компании к людям, которые там работают и которые с ними взаимодействуют. Без политик трудно объяснять людям, что они должны делать в интересах безопасности. Создание Политики безопасности – кросс-функциональный подход. Участие физической безопасности критично по нескольким причинам:

1) система защиты информации влияет на ежедневную деятельность физической безопасности (персонал взаимодействует с компьютерами и устройствами безопасности, подсоединёнными к сети)

2) система информационной безопасности определяет какой тип устройств применим в сети.

По материалам семинара АПКБУ «Конвергенция: как обеспечить идеальные отношения Службы безопасности и ИТ в бизнесе»